Depuis maintenant une bonne dizaine d’années, les industriels doivent

mener à bien des programmes de rénovation de systèmes développés en

moyenne depuis plus de vingt ans. Ces rénovations impliquent

généralement une remise à niveau aussi bien matérielle que logicielle.

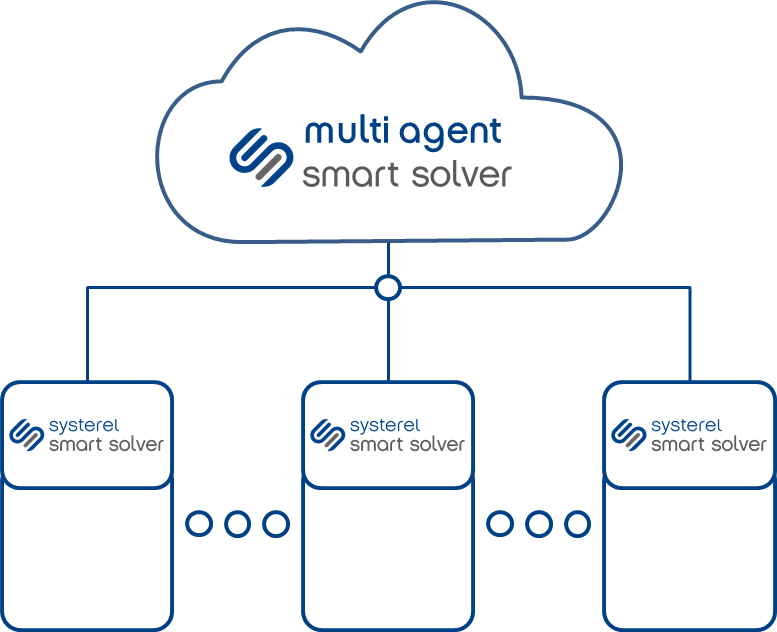

Dans ce cadre, Systerel accompagne ses clients et ce dans des secteurs

aussi variés que le transport, la défense ou l’avionique.

Ces développements nous ont ainsi amenés à avoir une réflexion

rétrospective sur les changements opérés depuis plus de vingt ans sur la

façon de développer du logiciel critique.

Lire la suite…